dorianmarie.com | Paul Graham | Legal | Terms | Privacy

Chapitre 4

Pour la presse populaire, un hacker signifie quelqu’un qui fait irruption dans les ordinateurs. Chez les programmeurs, cela signifie un bon programmeur. Mais les deux significations sont liées. Pour programmer, “hacker” implique la maîtrise dans le sens le plus littéral du terme : quelqu’un qui peut faire en sorte qu’un ordinateur fasse ce qu’il veut, que l’ordinateur le veuille ou non.

Pour ajouter à la confusion, le nom « hack » a également deux sens. Cela peut être un compliment ou une insulte. C’est ce qu’on appelle un hack quand on fait quelque chose d’une manière peu élégante. Mais quand vous faites quelque chose de si intelligent que vous battez d’une manière ou d’une autre le système, cela s’appelle aussi un hack. Le mot est utilisé plus souvent dans le premier sens que dans le second sens, probablement parce que les solutions laides sont plus courantes que les solutions brillantes.

Croyez-le ou non, les deux sens de « hack » sont également liés. Les solutions laides et imaginatives ont quelque chose en commun : elles enfreignent toutes les deux les règles. Et il y a un continuum progressif entre la violation des règles qui est simplement repoussante (utiliser du ruban adhésif pour attacher quelque chose à votre vélo) et la violation des règles qui est brillamment imaginative (déjeter l’espace euclidien).

Le bidouillage est antérieur aux ordinateurs. Lorsqu’il travaillait sur le projet Manhattan, Richard Feynman avait l’habitude de s’amuser en pénétrant dans des coffres-forts contenant des documents secrets. Cette tradition se poursuit aujourd’hui. Lorsque nous étions à l’école supérieure, un de mes amis pirates qui a passé trop de temps autour du MIT avait son propre kit de sélection de serrures 1. (Il dirige maintenant un fonds spéculatif, une entreprise non liée.)

Il est parfois difficile d’expliquer aux autorités pourquoi on voudrait faire de telles choses. Un autre de mes amis s’est un jour retrouvé dans le pétrin avec le gouvernement pour avoir pénétré par effraction dans les ordinateurs. Ce n’est que récemment qu’ils ont été déclarés comme un crime, et le FBI a constaté que leur technique d’enquête habituelle ne fonctionnait pas. L’enquête policière commence par un motif. Les motifs habituels sont peu nombreux : drogue, argent, sexe, vengeance. La curiosité intellectuelle n’était pas l’un des motifs sur la liste du FBI. En effet, tout le concept leur semblait étranger.

Ceux qui sont en autorité ont tendance à être agacés par l’attitude générale de désobéissance des pirates informatiques. Mais cette désobéissance est un sous-produit des qualités qui font d’eux de bons programmeurs. Ils peuvent se moquer du PDG lorsqu’il parle dans un nouveau discours d’entreprise générique, mais ils se moquent aussi de quelqu’un qui leur dit qu’un certain problème ne peut pas être résolu. Supprimez l’un, et vous supprimez l’autre.

Cette attitude est parfois affectée. Parfois, les jeunes programmeurs remarquent les excentricités d’éminents hackers informatiques et décident d’adopter certains des leurs afin de paraître plus intelligents. La fausse version n’est pas simplement ennuyeuse ; l’attitude piquante de ces poseurs peut en fait ralentir le processus d’innovation.

Mais même en tenant compte de leurs excentricités agaçantes, l’attitude désobéissante des hackers est un gain net. J’aimerais que ses avantages soient mieux compris.

Par exemple, je soupçonne que les gens d’Hollywood sont simplement mystités par les attitudes des hackers à l’égard des droits d’auteur. Ils sont un sujet éternel de discussion animée sur Slashdot. Mais pourquoi les gens qui programment des ordinateurs devraient-ils être si préoccupés par les droits d’auteur, de toutes choses ?

En partie parce que certaines entreprises utilisent des mécanismes pour empêcher la copie. Montrez à n’importe quel hacker un verrou et sa première idée sera de la crocheter. Mais il y a une raison plus profonde pour laquelle les hackers sont alarmés par des raisons telles que les droits d’auteur et les brevets. Ils considèrent les mesures de plus en plus agressives pour protéger la “propriété intellectuelle” comme une menace pour la liberté intellectuelle dont ils ont besoin pour faire leur travail. Et ils ont raison.

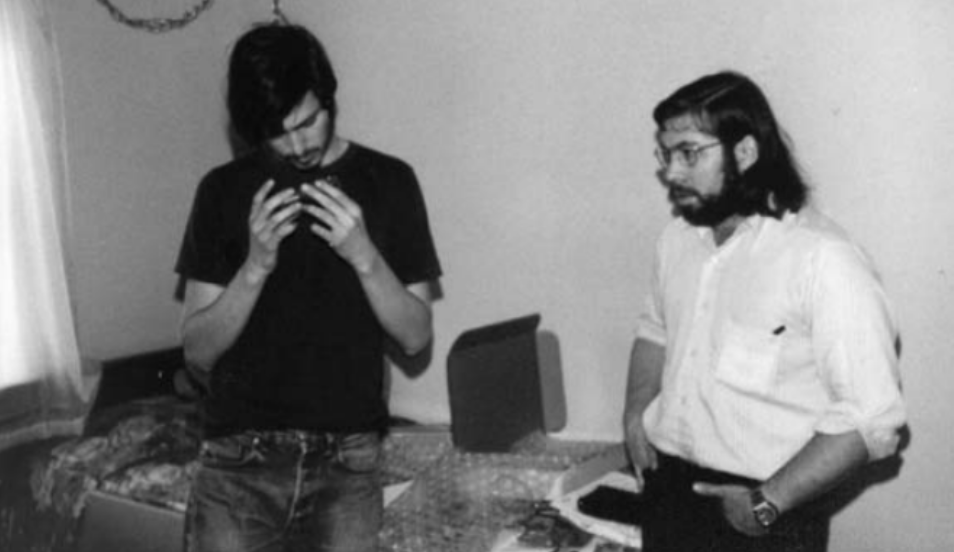

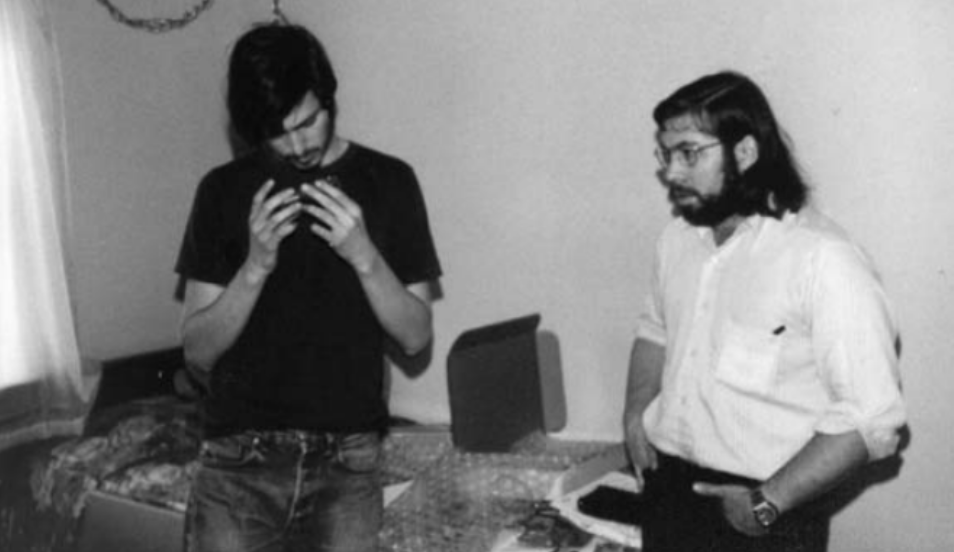

C’est en parcourant l’intérieur de la technologie actuelle que les hackers ont des idées pour la prochaine génération. Non merci, les propriétaires intellectuels peuvent dire que nous n’avons pas besoin d’aide extérieure. Mais ils ont tort. La prochaine génération de technologie informatique a souvent - peut-être plus souvent qu’autrement - été développée par des étrangers. En 1977, il n’y avait pas de doutes au sein d’IBM développe ce qu’il s’attendait à être la prochaine génération d’ordinateurs d’entreprise. Ils se sont trompés. La prochaine génération d’ordinateurs d’affaires était en train d’être développée sur des lignes entièrement différentes par deux gars aux cheveux longs appelés Steve dans un garage à Los Altos. À peu près au même moment, les pouvoirs coopéraient pour développer le système d’exploitation officiel de la prochaine génération, Multics. Mais deux gars qui pensaient que Multics était trop complexe sont partis et ont écrit le leur. Ils lui ont donné un nom qui était une référence plaisante à Multics : Unix.

Les dernières lois sur la propriété intellectuelle imposent des restrictions sans précédent sur le type de fouille qui mène à de nouvelles idées. Dans le passé, un concurrent pouvait utiliser des brevets pour vous empêcher de vendre une copie de quelque chose qu’il a fabriqué, mais il ne pouvait pas vous empêcher d’en démonter un pour voir comment cela fonctionnait. Les dernières lois en font un crime. Comment allons-nous développer une nouvelle technologie si nous ne pouvons pas étudier la technologie actuelle pour comprendre comment l’améliorer ?

Ironiquement, les hackers ont provoqué cela sur eux-mêmes. Les ordinateurs sont les responsables du problème. Les systèmes de contrôle à l’intérieur des machines étaient auparavant physiques : engrenages, leviers et cames. De plus en plus, le cerveau (et donc la valeur) des produits est dans le logiciel 2. Et par là, je veux dire le logiciel au sens général : c’est-à-dire les données. La chanson d’un disque compact est physiquement gravée sur le plastique. Une chanson sur le disque d’un iPod est simplement stockée dessus.

Les données sont par définition faciles à copier. Et Internet rend les copies faciles à distribuer. Il n’est donc pas étonnant que les entreprises aient peur. Mais, comme cela arrive souvent, la peur a assombri leur jugement. Le gouvernement a réagi par des lois draconiennes pour protéger les biens de l’intelligence. Ils ont probablement de bons moyens. Mais ils ne se rendent peut-être pas compte que de telles lois feraient plus de mal que de bien.

Pourquoi les programmeurs s’opposent-ils si violemment à ces lois ? Si j’étais législateur, je serais intéressé par ce mystère - pour la même raison que, si j’étais agriculteur et que j’entendais soudainement beaucoup de chamaille venant de mon berger de poule un soir, je voudrais sortir et enquêter. Les hackers ne sont pas stupides, et l’unanimité est très rare dans ce monde. Donc, s’ils crient tous, il y a peut-être quelque chose qui ne va pas.

Se pourrait-il que de telles lois, bien que destinées à protéger les Etats-Unis, lui nuiraient réellement ? Pensez-y. Il y a quelque chose de très américain dans le fait que Feynman entre par effraction dans des coffres-forts pendant le projet Manhattan. Il est difficile d’imaginer que les autorités aient un sens de l’humour à propos de telles choses en Allemagne à ce moment-là. Ce n’est peut-être pas une coïncidence.

Les hackers sont indisciplinés. C’est l’essence du bidouillage informatique. Et c’est aussi l’essence de l’Amérique. Ce n’est pas un hasard si la Silicon Valley se trouve en Amérique, et non en France, ni en Allemagne, ni en Angleterre, ni au Japon. Dans ces pays, les gens colorent à l’intérieur des lignes.

J’ai vécu pendant un certain temps à Florence. Mais après avoir été là quelques mois, j’ai réalisé que ce que j’espérais inconsciemment trouver était de retourner à l’endroit que je venais de quitter. La raison pour laquelle Florence est célèbre est qu’en 1450, c’était New York. En 1450, il était rempli du genre de gens turbulents et ambitieux que vous trouvez maintenant aux Etats-Unis. (Je suis donc retourné aux Etats-Unis.)

C’est en grande partie à l’avantage des Etats-Unis qu’il s’agisse d’une sphère sympathique pour le bon type de indiscipliné - qu’il s’agit d’une maison non seulement pour les intelligents, mais aussi pour les “smart-alecks. Et les hackers sont invariablement des smart-alecks. Si nous avions une fête nationale, ce serait le 1er avril. Cela en dit long sur notre travail que nous utilisons le même mot pour une solution brillante ou terriblement ringarde. Lorsque nous en cuisinons un, nous ne sommes pas toujours sûrs à 100 % de quel type il s’agit. Mais tant qu’il a le bon type de tort, c’est un signe prometteur. Il est étrange que les gens considèrent la programmation comme précise et méthodique. Les ordinateurs sont précis et méthodiques. Le bidouillage informatique est quelque chose que vous faites avec un rire joyeux.

Dans notre monde, certaines des solutions les plus caractéristiques ne sont pas loin des blagues pratiques. IBM a sans aucun doute été plutôt surpris par les conséquences de l’accord de licence pour DOS, tout comme l’hypothétique “adversaire” doit l’être lorsque Michael Rabin résout un problème en le redéfinissant comme un problème plus facile à résoudre.

Les smart-alecks doivent avoir une idée aiguë de ce qu’ils peuvent faire. Et ces derniers temps, les hackers ont senti un changement dans l’atmosphère. Ces derniers temps, le bidouillage semble plutôt mal vu.

Pour les hackers, la récente contraction des libertés civiles semble particulièrement inquiétante. Les personnes extérieures ne doivent pas s’en douter non plus. Pourquoi devrions-nous nous soucier des libertés civiles ? Pourquoi les programmeurs, plus que les dentistes, les vendeurs ou les paysagistes ?

Permettez-moi de mettre l’affaire en termes qu’un fonctionnaire du gouvernement apprécierait. Les libertés civiles ne sont pas seulement un ornement, ou une tradition américaine pittoresque. Les libertés civiles rendent les pays riches. Si vous faisiez un graphique du PNB par habitant par rapport aux libertés civiles, vous remarqueriez une tendance certaine. Les libertés civiles pourraient-elles vraiment être une cause, plutôt qu’un simple effet ? Je pense que c’est le cas. Je pense qu’une société dans laquelle les gens peuvent faire et dire ce qu’ils veulent aura également tendance à être une société dans laquelle les solutions les plus efficaces gagnent, plutôt que celles parrainées par les personnes les plus influentes. Les pays autoritaires deviennent corrompus, les pays corrompus deviennent pauvres et les pays pauvres sont faibles. Il me semble qu’il y a une courbe de Laffer pour le pouvoir gouvernemental, tout comme pour les renouvellements fiscaux 3. Au moins, il semble assez probable qu’il serait stupide d’essayer l’expérience et de la découvrir. Contrairement aux taux d’imposition élevés, vous ne pouvez pas abroger le totalitarisme si cela s’avère être une erreur.

C’est pourquoi les hackers s’inquiètent. Le gouvernement qui espionne les gens n’a pas littéralement obligé les programmeurs à écrire un pire code. Cela mène finalement à un monde dans lequel les mauvaises idées gagneront. Et parce que c’est si important pour les hackers, ils y sont particulièrement sensibles. Ils peuvent sentir le totalitarisme qui s’approche de loin, comme les animaux peuvent sentir un orage qui s’approche.

Il serait ironique si, comme le craignent les hackers, les mesures récentes visant à protéger la sécurité nationale et la propriété intellectuelle soient un missile visant directement ce qui fait le succès des Etats-Unis. Mais ce ne serait pas la première fois que les mesures prises dans une atmosphère de panique avaient le contraire de l’effet escompté.

Il y a quelque chose comme l’américanité. Il n’y a rien de tel que de vivre à l’étranger pour vous apprendre cela. Et si vous voulez savoir si quelque chose va nourrir ou écraser cette qualité, il serait difficile de trouver un meilleur groupe de discussion que les hackers, parce qu’ils sont les plus proches de tous les groupes que je connais pour l’incarner. Plus proche, probablement, que les hommes qui dirigent notre gouvernement, qui, pour tout leur discours sur le patriotisme, me rappellent plus Richelieu ou Mazarin que Thomas Jefferson ou George Washington.

Lorsque vous lisez ce que les pères fondateurs avaient à dire pour eux-mêmes, ils ressemblent plus à des hackers. « L’esprit de résistance au gouvernement », a écrit Jefferson, « est si précieux à certaines occasions, que je souhaite qu’il soit toujours maintenu en vie. »

Imaginez qu’un président américain dise cela aujourd’hui. Comme les remarques d’une vieille grand-mère franche, les paroles des pères fondateurs ont embarrassé des générations de leurs successeurs moins fiables. Ils nous rappellent d’où nous venons. Ils nous rappellent que ce sont les gens qui enfreignent les règles qui sont la source de la richesse et du pouvoir des Etats-Unis.

Ceux qui sont en mesure d’imposer des règles veulent naturellement qu’elles soient respectées. Mais faites attention à ce que vous demandez. Vous pourriez l’obtenir.

J’ai prévu d’apprendre à choisir des verrous aussi. Mais pas juste

à l’extérieur de la curiosité intellectuelle. Lorsque j’étais à peu

près à mi-chemin de l’école supérieure, le corps intelligent mais

truculent de hackers de premier cycle qui avaient l’habitude

d’administrer tous les ordinateurs a été remplacé par un

administrateur système professionnel qui avait l’habitude de rentrer

chez lui à 5 heures et de laisser la porte de la salle des machines

verrouillée. Si un ordinateur était coincé, on s’attendait à ce

qu’il attende jusqu’au matin pour le redémarrer. Un plan

complètement peu pratique, car à cette époque, nous n’avons souvent

même pas commencé à travailler avant 17 heures. Heureusement, à

Aiken Lab (depuis démoli), il y avait un espace entre les étages et

une trappe juste au-dessus du bureau de l’administrateur système.

Lorsque nous avions besoin de la clé de la salle des machines, nous

tombions par le plafond et la sortions du tiroir de son bureau.

Une nuit, vers 3 heures du matin, alors que je descendais sur

le bureau de l’administrateur système, des alarmes auriculaires se

sont déclenchées dans tout le bâtiment. « Putain », ai-je pensé

(désolé pour le blasphème, mais je me souviens clairement d’avoir

pensé cela), « ils ont câblé l’endroit. » Je suis sorti de ce

bâtiment en une trentaine de secondes. Je me suis précipité à la

maison (par une tempête de pluie diluvienne), essayant d’avoir l’air

nonchalant, mais à ma conscience coupable, chaque voiture

ressemblait à une Crown Victoria. Lorsque je me suis présenté au

laboratoire le lendemain, j’étais déjà en train de répéter ma

défense, mais il n’y avait pas d’e-mail inquiétant qui m’attendait.

Il s’est avéré que les alarmes avaient été déclenchées par la foudre

pendant la tempête. ↩

Ce n’est pas seulement le contenu des produits qui est de plus en plus un logiciel. Au fur et à mesure que la fabrication devient de plus en plus automatisée, les conceptions deviennent également des logiciels. ↩

Je serais heureux de donner mon nom pour cette courbe. Le fait de donner un nom à une idée sera mieux acceptée. ↩